บทนำ

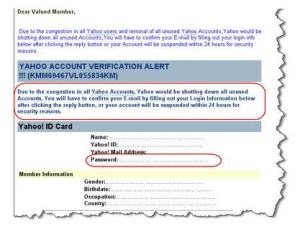

ผู้ใช้อินเตอร์เน็ตโดยทั่วไป ต้องการความปลอดภัยสูงสุด เมื่อต้องการค้นหา นำเข้าข้อมูลจากโลกอินเตอร์เน็ต สิ่งที่ผู้ใช้อินเตอร์เน็ตส่วนใหญ่กลัวอย่างสูงสุด คือการที่จะมีใครบางคนเข้ามาแตะต้องดึงข้อมูลจากเครื่องคอมพิวเตอร์ของเขาซึ่งผู้ใช้เหล่านั้นสามารถที่จะป้องกันข้อมูลในเครื่องคอมพิวเตอร์เบื้องต้น โดยใช้วิธีการมาตรฐานเช่นการตั้งรหัสผ่านป้องกันและการควบคุมการเข้าถึง แต่ภัยคุกคามที่เกิดขึ้นส่วนใหญ่จะอยู่นอกเหนือการควบคุม หรือเป็นการเข้าถึงจากภายนอกนั้นเอง

วิธีการเรียกดูเว็บเบราว์เซอร์อย่างปลอดภัย

การทำธุรกิจส่วนใหญ่ทำเพื่อป้องกันฝั่งไคลเอ็นต์และฝั่งเซิร์ฟเวอร์ของธุรกรรมอินเทอร์เน็ต เป็นการโจมตีที่อันตรายที่สุดบนอินเทอร์เน็ตข้อมูลที่เกิดขึ้นในเซิร์ฟเวอร์ Companies conducting business on the Internet are taking steps to protect their servers, such as installing firewalls and proxy servers that control access to their information. บริษัทเหล้านี้ดำเนินธุรกิจบนอินเทอร์เน็ตได้ดำเนินการเพื่อป้องกันเซิร์ฟเวอร์ของตน เช่นติดตั้งไฟร์วอลล์และเซิร์ฟเวอร์พร็อกซี่ ที่ควบคุมการเข้าถึงข้อมูล But these technologies aren’t bulletproof. แต่เทคโนโลยีเหล่านี้ไม่ได้มีเป้าหมายหลักAnd guarding against some security problems may be impractiในการดูแลรักษาความปลอดภัยของบางปัญหา ที่อาจจะทำไม่ได้หรือเป็นไปไม่ได้

The core infrastructure that the Internet is built upon – particularly the Unix operating system – wasn’t designed with security as a main goal. โครงสร้างพื้นฐานหลักของอินเทอร์เน็ต โดยเฉพาะระบบปฏิบัติการยูนิกซ์ ไม่ได้ออกแบบมาเพื่อรักษาความปลอดภัยเป็นเป้าหมายหลัก Because the source code for many flavors of Unix is available free, it’s easier for hackers to modify the OS to create security breaches. เพราะรหัสที่มาของ Unix มาจากหลากหลายที่ และสามารถใช้ได้ฟรี ก็จะเป็นการง่ายขึ้นสำหรับแฮกเกอร์ที่จะทำการแก้ไข OS เพื่อสร้างการละเมิดความปลอดภัย And each version of Unix comprises a set of tools. และ Unix แต่ละรุ่นประกอบด้วยชุดเครื่องมือที่แตกต่างกัน By contrast, Windows NT was designed as a single system, and as you know, its source code Windows NT ได้รับการออกแบบเป็นระบบเดียวและคุณจะรู้รหัสต้นฉบับ ซึ่งไม่สาธารณะ So while that doesn’t stop someone from hacking NT, it does make doing so more difficult. ดังนั้นขณะที่จะทำการหยุดคนที่ต้องการ hacking NT ก็จะทำให้ทำงานได้ยากขึ้น

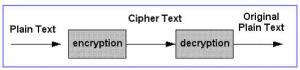

ซอฟต์แวร์รักษาความปลอดภัยจะใช้ขั้นตอนวิธีและรหัสตัวเลขในการแปลงข้อมูลที่อ่านได้เพื่อเป็นความสับสนของตัวอักษร To convert the data back to a readable form, you need a key. การแปลงข้อมูลกลับไปเป็นแบบอ่านได้ต้องคีย์ข้อมูลลงไป But how can you be sure that the encrypted data you’ve received is from the person claiming to have sent it? แต่วิธีการที่สามารถมั่นใจได้ว่าข้อมูลที่เข้ารหัสจะได้รับจากคนที่อ้างว่าได้ส่งหรือไม่ And that nothing happened to the data en route? และสิ่งที่เกิดขึ้นกับข้อมูลเส้นทางThat’s where digital IDs and digital signatures come in.อยู่ที่รหัสดิจิตอลและลายเซ็นดิจิตอล

To get an ID, you can submit a registration form to a certification authority ( CA ). การรับ ID สามารถส่งแบบฟอร์มการลงทะเบียนเพื่อออกใบรับรอง (CA) VeriSign (previously a division of RSA) is the leading CA, though AT&T, BBN, GTE, Thawte, and the U:S. VeriSign CA เป็นผู้นำ แม้ว่า AT & T, BBN, GTE, Thawte และ US Postal Services are also players in this arena. ให้บริการอยู่ แต่ถ้าบริษัทได้รับใบรับรองจาก CA ก็จะเป็นที่หนึ่ง Certificates issued this way are mostly useful only within the organization (it’s unreasonable to expect external users to trust a self-issued certificate). การออกหนังสือรับรองวิธีนี้มีประโยชน์มากภายในองค์กร (เพราะไม่มีเหตุผลที่จะทำให้ผู้ใช้ภายนอกไว้วางใจออกหนังสือรับรองของตนเอง)

How does the CA validate the identity of those who use its certificates? ใบรับรอง CA มีการตรวจสอบเอกลักษณ์ของผู้ใช้อย่างไร VeriSign, ( http://www.digitalid. verisign.com ) offers certificates in a range of validation levels. VeriSign, (www.digitalid . verisign.com) มีใบรับรองในระดับช่วงของการตรวจสอบ

The lowest level, the one Netscape and Microsoft offer with their browsers is a Class 1 Digital ID , which verifies the uniqueness of a certificate holder’s name or e-mail address only. ในระดับต่ำสุดที่ Netscape และ Microsoft เสนอให้กับเบราว์เซอร์ของพวกเขาคือ

Class 1 Digital ID ที่ตรวจสอบเอกลักษณ์ของของผู้ถือบัตรชื่อหรืออีเมล์เท่านั้น

A Class 2 ID provides a higher level of assurance of the holder’s identity, because VeriSign uses third-party verification (sometimes from credit reports) of the name, address, and other personal information provided in the registration. Class 2 ID มีระดับที่สูงกว่าการประกันของรายบุคคลเฉพาะ VeriSign ใช้ตรวจสอบบุคคลที่สาม (บางครั้งจากรายงานของเครดิต) ของชื่อที่อยู่และข้อมูลส่วนตัวอื่น ๆ ที่ระบุในการลงทะเบียน

A Class 3 ID provides an even higher level of identity assurance by requiring the person requesting a certificate to appear in person or to send registered credentials. ชั้น 3 ID ให้สูงกว่าระดับแม้การประกันตัวโดยกำหนดใบรับรองคนขอให้ปรากฏในคนหรือส่งข้อมูลประจำตัวลงทะเบียน

It’s common to find the terms digital IDs , digital certificates , and digital signatures used interchangeably, which is misleading. เป็นเรื่องปกติที่จะหาข้อตกลงรหัสดิจิตอลใบรับรองดิจิทัลและลายเซ็นดิจิตอลใช้สลับกันซึ่งทำให้เข้าใจผิด Digital signatures are applications of digital IDs used to add assurance about the sender’s identity. ลายเซ็นดิจิตอลมีการใช้งานของรหัสดิจิตอลที่ใช้เพื่อเพิ่มความมั่นใจเกี่ยวกับตัวตนของผู้ส่ง

Digital signatures add a step to the normal public-key encryption process. ลายเซ็นดิจิตอลเพิ่มขั้นตอนในการเข้ารหัสคีย์สาธารณะปกติ To create a digital signature, the message is first run through an algorithm (called a hash function), which converts the file into one large number called a message digest (think of the message digest as a “digital fingerprint” of the file). เพื่อสร้างลายเซ็นดิจิทัลข้อความเป็นครั้งแรกผ่าน algorithm (เรียกว่าฟังก์ชันแฮช) ที่แปลงไฟล์เป็นจำนวนมากเรียกว่าข้อความ digest (คิดของข้อความย่อยเป็นลายนิ้วมือดิจิตอล”ของไฟล์) Encrypting the message digest creates the digital signature for the message. เข้ารหัส digest ข้อความสร้างลายเซ็นดิจิตอลสำหรับข้อความ But a digital signature doesn’t ensure that the message itself isn’t tampered with during transit. แต่ลายเซ็นดิจิทัลไม่แน่ใจว่าเป็นตังเองเพราะข้อความไม่ดัดแปลงด้วยระหว่างการขนส่ง To prevent that, most encryption software that supports digital IDs and digital signatures lets you encrypt the message and the message digest using your digital ID before transmission. เพื่อป้องกันการที่ซอฟต์แวร์เข้ารหัสที่มากที่สุดที่สนับสนุนรหัสดิจิตอลและลายเซ็นดิจิตอลจะช่วยให้คุณเข้ารหัสข้อความและข้อความย่อยใช้รหัสดิจิตอลของคุณก่อนส่ง

กุญแจ TO ENCYPTION

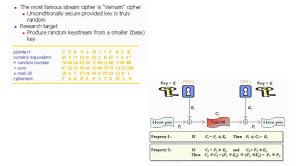

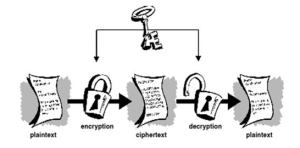

อุตสาหกรรมเครื่องใช้เข้ารหัสเพื่อให้การสื่อสารมีความปลอดภัยและป้องกันข้อมูลที่สำคัญจากการถูกโจมตี In a cryptographic system, you use a key to encrypt a sending message and a corresponding key to decrypt the received message. ในระบบเข้ารหัสให้ใช้คีย์การเข้ารหัสข้อความที่ส่งและที่สำคัญสอดคล้องกับถอดรหัสข้อความที่ได้รับ

A key is a numeric value, which can be a few bits or thousands of bits. ที่สำคัญคือเป็นค่าตัวเลขที่สามารถเป็นบิตหรือกี่พันบิต The two kinds of keys are symmetric keys and public keys . ทั้งสองชนิดมีปุ่มคีย์สมมาตรและกุญแจสาธารณะ

a. Symmetric (Private-Key) Encryption: a. Encryption (Private – Key) สมมาตร :

Symmetric encryption uses the same private key to encrypt and decrypt a document. สมมาตรการเข้ารหัสจะใช้คีย์ส่วนตัวเดียวกันการเข้ารหัสและถอดรหัสเอกสาร Private-key encryption’s chief drawback is that the document’s sender must figure out how to securely communicate the private key to the recipient. การเข้ารหัสของหัวหน้าสำคัญเสียเปรียบเอกชนคือผู้ส่งเอกสารจะต้องตัวเลขวิธีการสื่อสารอย่างปลอดภัยคีย์ส่วนตัวไปยังผู้รับ

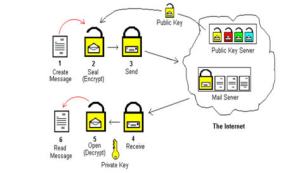

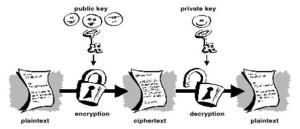

b. Asymmetric (Public-Key & Public-Key) Encryption: b. ไม่สมมาตร (Key & Public – Key) การเข้ารหัส – Public :

Asymmetric encryption uses a pair of matching keys one public and one private. เข้ารหัสไม่สมมาตรใช้ส่วนตัวคู่จับคู่กุญแจสาธารณะและหนึ่งเดียว The sender encrypts the document with the recipient’s public key, available in a public directory or server. ผู้ส่งเข้ารหัสเอกสารสำคัญของประชาชนผู้รับกับที่มีอยู่ในไดเรกทอรีสาธารณะหรือเซิร์ฟเวอร์ To decrypt the document, the recipient must have the matching private key. ถอดรหัสเอกสารผู้รับต้องมีคีย์ส่วนตัวที่ตรงกัน Public key cryptography is more complicated and slower than symmetric cryptography. การเข้ารหัสคีย์สาธารณะมีความซับซ้อนมากขึ้นและช้ากว่าการอ่านรหัสสมมาตร

c. S/MIME: c. S MIME :

S/MIME is a secure way to transmit MIME-based e-mail. S / MIME เป็นวิธีที่ปลอดภัยเพื่อส่ง – based e – mail MIME It encrypts the document with a private key, then transmits both the encrypted document and the private key in a package that’s encrypted with a public key. มันเข้ารหัสเอกสารที่มีกุญแจส่วนตัวแล้วส่งทั้งเอกสารการเข้ารหัสและคีย์ส่วนตัวในคีย์แพคเกจที่เข้ารหัสสาธารณะด้วย The recipient can unlock the package only with the matching private key and then decrypt the document with the private key included in the package. ผู้รับสามารถปลดล็อคชุดเดียวกับคีย์ส่วนตัวที่ตรงกันและถอดรหัสคีย์เอกสารเอกชนที่มีอยู่ในแพคเกจ The sender randomly generates a symmetric key (private key). ผู้ส่งสุ่มสร้างคีย์สมมาตร (คีย์ส่วนตัว) The sender and receiver use this symmetric key only once and discard it when they finish the session. ผู้ส่งและผู้รับใช้กุญแจสมมาตรนี้เพียงครั้งเดียวและทิ้งเมื่อพวกเขาจบ session

อะไรคืออันดับต่อไปใน WEB SECURITY

การเพิ่มขึ้นของระบบ internetworked และในการเชื่อมต่ออินเทอร์เน็ตได้นำหลาย ๆ บริษัท และบุคคลที่จะเขียนเข้ารหัสรับรองความถูกต้องและผลิตภัณฑ์การรักษาความปลอดภัยอื่นๆ Making sure each product works with its counterparts hasn’t always been a priority, though. ให้แน่ใจว่าผลิตภัณฑ์แต่ละชนิดทำงานร่วมกับ counterparts ที่ไม่ได้รับความสำคัญเสมอ แต่The result is a networking world of data-strongholds that have difficulty talking with one anotheผลลัพธ์คือระบบเครือข่ายโลกของข้อมูล strongholds ซึ่งมีปัญหาในการพูดคุยกับคนอื่น The first signs of détente have arrived. สัญญาณแรกของ détente มาถึง During the last year, a number of security-product vendors have formed groups to help their product interoperate. ในช่วงปีที่ผ่านมาผู้ขายจำนวนความปลอดภัยสินค้าของกลุ่มมีขึ้นเพื่อช่วยให้ผลิตภัณฑ์ของตนทำงานร่วม

For example, McAfee Associates, Security Dynamics, RSA, and VeriSign have signed a series of cross-licensing deals under the name SecureONE . The group’s goal is to ensure that the participating companies’ products can talk to one another using a common set of APIs. ตัวอย่างเช่น McAfee Associates, Security Dynamics, RSA และ VeriSign ได้ลงนามข้อตกลงชุดใบอนุญาตข้ามตาม SecureONE ป้าหมายของกลุ่มนี้คือการให้เข้าร่วมบริษัท ผลิตภัณฑ์สามารถคุยกันโดยใช้ชุดทั่วไปของ APIs You can expect to see other companies make similar deals as the security market matures. ซึ่งสามารถคาดหวังที่จะเห็น บริษัท อื่นทำข้อตกลงเช่นเดียวกับตลาดรักษาความปลอดภัย

การรับรองเว็บ

เว็บได้เปิดโอกาสที่ดีสำหรับการทำธุรกิจบนอินเทอร์เน็ต Whatever type of business you conduct over the Web-merchandising, information publishing, or customer service – you must ensure the security and privacy of sensitive information transferred between Web servers and browsers. ไม่ว่าประเภทของธุรกิจที่คุณดำเนินช่วง – Merchandising เว็บเผยแพร่ข้อมูลหรือบริการลูกค้า ซึ่งผู้ใช้บริการต้องมั่นใจในความปลอดภัยและความเป็นส่วนตัวของข้อมูลที่สำคัญโอนระหว่างเว็บเซิร์ฟเวอร์และเบราว์เซอร์

Digital certificates play a critical role in Web security. ใบรับรองดิจิตอลมีบทบาทสำคัญในการรักษาความปลอดภัยเว็บ Digital certificates are electronic documents that computer systems use to identify and authenticate individuals participating in an application, such as Web browsing, e-mail and file transfer. ใบรับรอง Digital เอกสารอิเล็กทรอนิกส์ที่ใช้ระบบคอมพิวเตอร์เพื่อระบุและตรวจสอบบุคคลที่เข้าร่วมในโปรแกรมเช่นเรียกดูเว็บ, อีเมลและการถ่ายโอนไฟล์ Traditional users logons and firewalls can’t protect sensitive information when systems transfer it between Web servers and browsers. However, combined with other security technologies – encryption, digital signatures, and the Secure Sockets Layer ( SSL ) protocol-digital certificates an prevent data eavesdropping, tampering, and repudiation (denial of involvement) over the Web. logons ใช้แผนและไฟร์วอลล์ไม่สามารถปกป้องข้อมูลที่สำคัญเมื่อระบบโอนระหว่างเซิร์ฟเวอร์และเว็บเบราว์เซอร์ แต่รวมกับเทคโนโลยีด้านความปลอดภัยอื่น ๆ เช่น การเข้ารหัสลายเซ็นดิจิตอลและ Secure Sockets Layer (SSL) protocol ดิจิตอลใบรับรอง เพื่อป้องกันข้อมูลกำลังดักข้อมูล แก้ไขดัดแปลงและปฏิเสธ (การปฏิเสธการมีส่วนร่วม) ไปเว็บ

A Certification Authority (CA) is a trusted entity responsible for issuing digital certificates to individuals or systems based on verification of applicants’ identities. Certification Authority (CA) เป็นองค์กรที่เชื่อถือได้รับผิดชอบในการออกใบรับรองดิจิทัลเพื่อบุคคลหรือระบบตามการยืนยันของ identities สมัคร You can request certificates from a public CA, such as VeriSign. คุณสามารถขอใบรับรองจากสาธารณะ CA เช่น VeriSign However, as companies demand more certificates for their Web servers and browsers from a third party, they are becoming more concerned about confidentiality, cost of ownership, quality of service, and other issues. แต่เนื่องจาก บริษัท ต้องการบัตรเพิ่มเติมสำหรับเว็บเซิร์ฟเวอร์และเบราว์เซอร์ จากบุคคลที่สามที่พวกเขาจะกลายเป็นความกังวลเกี่ยวกับความลับของเจ้าของต้นทุนคุณภาพบริการและประเด็นอื่นๆ To obtain third-party certificates, you must release confidential business information about employees, customers, suppliers, and partners. เพื่อขอรับการรับรองบุคคลที่สามคุณจะต้องเปิดเผยข้อมูลทางธุรกิจที่เป็นความลับเกี่ยวกับพนักงานลูกค้าคู่ค้าและพันธมิตร You must pay subscription fees of tens to hundreds of dollars per certificate per year; at $50 per certificate, a 1000-employee company spends $50,000 a year on certificates. คุณต้องจ่ายค่าสมาชิกของสิบหลายร้อยดอลลาร์ต่อใบต่อปีที่ $ 50 ต่อใบรับรอง a – บริษัท พนักงาน 1,000 จ่าย $ 50,000 ปีในใบรับรอง If you use a third-party CA, you do not control the certificate process, such as generation, retrieval, and revocation of certificates. หากคุณใช้บุคคลที่สาม CA คุณไม่ควบคุมการรับรองเช่นรุ่น, เรียก, และการเพิกถอนใบรับรอง And the process can take months. และการได้ใช้เวลาเป็นเดือน

To address companies’ concerns about the disadvantages of working with third-party CAs, Entrust Technologies (formerly Nortel Secure Networks) recently released Entrust/WebCA for Windows NT. ที่อยู่ของ บริษัท เกี่ยวกับข้อเสียในการทำงานกับ CAS บุคคลที่สามมอบหมาย Technologies (เดิม Nortel Secure Networks) ออกใหม่ฝาก / WebCA สำหรับ Windows NT With this software, you can be the Web CA and issue certificates for both Microsoft and Netscape Web servers and browsers for your company and customers. ด้วยโปรแกรมนี้คุณสามารถเป็น Web CA และใบรับรองปัญหาทั้ง Microsoft และเว็บเซิร์ฟเวอร์ Netscape และเบราว์เซอร์ให้กับลูกค้าของ บริษัท และ To be a Web CA, you must understand some underlying concepts: cryptographic keys, digital signatures, certificates, and Web certificates. เป็น Web CA คุณต้องเข้าใจแนวคิดพื้นฐานบาง : กุญแจเข้ารหัสลายเซ็นดิจิตอลใบรับรองและใบรับรองเว็บ

ใบรับรองและลายเซ็นดิจิตอล

Although public key cryptography works well for data encryption, developers use digital signatures to authenticate data transmitted from a sender to a receiver. แม้ว่าการเข้ารหัสคีย์สาธารณะทำงานได้ดีสำหรับการเข้ารหัสข้อมูลนักพัฒนาใช้ลายเซ็นดิจิตอลในการตรวจสอบข้อมูลที่ส่งจากผู้ส่งไปยังผู้รับ With digital signatures, the sender signs a message before sending it. ลายเซ็นดิจิตอลที่ผู้ส่งสัญญาณก่อนที่จะส่งข้อความนั้น The receiver verifies the signature enclosed in the message to confirm that the message is from the expected sender and that no one has tampered with it during transmission. รับตรวจสอบข้อความแนบลายเซ็นในการยืนยันว่าข้อความนั้นมาจากผู้ส่งและคาดว่าไม่มีใครได้ดัดแปลงด้วยในระหว่างการส่ง

You can use digital signatures independently of data encryption. สามารถใช้ลายเซ็นดิจิตอลเป็นอิสระของข้อมูลการเข้ารหัส It’s also possible to have different public and private key pairs for signing and encryption. อาจเป็นไปได้ที่จะมีแตกต่างกันของรัฐและเอกชนคู่สำคัญสำหรับการสมัครและการเข้ารหัส

A digital certificate is an electronic ID; it contains an individual’s name, an ID number, and a public key. ใบรับรองดิจิทัลเป็น ID อิเล็กทรอนิกส์จะมีชื่อของแต่ละบุคคล, หมายเลข ID และคีย์สาธารณะ When a CA issues a certificate, it signs the certificate by using its private key and encloses its signature in the certificate. เมื่อมีปัญหา CA ใบรับรองของป้ายรับรองโดยใช้คีย์ส่วนตัวและ encloses ลายเซ็นในใบรับรอง The CA’s signature makes the certificate trustworthy. CA ของลายเซ็นทำให้เชื่อถือใบรับรอง

If you don’t know the CA, you can verify the certificate by tracing the chain of signatures on the certificate until you find a common trusted authority. ถ้าไม่ทราบ CA จะสามารถตรวจสอบใบรับรองโดยติดตามลายเซ็นของโซ่ในใบรับรองจนกว่าจะพบหลักฐานที่เชื่อถือได้ทั่วไป This capability is the basis of trust between companies. ความสามารถนี้เป็นพื้นฐานของความไว้วางใจระหว่าง When you validate the CA’s signature, you can trust the certificate. เมื่อยืนยัน CA ของลายเซ็นก็สามารถเชื่อถือใบรับรอง

The most popular certificate is the X.509 certificate. ใบรับรองความนิยมมากที่สุดคือใบรับรอง X.509 The International Telecommunication Union (ITU) defined X.509 in 1988 as an international standard for public key certificates. International Telecommunication Union (ITU) กำหนด X.509 ในปี 1988 เป็นมาตรฐานสากลสำหรับใบรับรองกุญแจสาธารณะ X.509 is a subset of X.500 open system standards for directory service. X.500 X.509 เป็นชุดย่อยของมาตรฐานระบบเปิดให้บริการไดเรกทอรี Most Web servers and browsers, including Microsoft’s Internet Information Server (IIS) and Netscape’s Enterprise Server,, support X.509 certificates. ส่วนมากเว็บเซิร์ฟเวอร์และเบราว์เซอร์รวมถึง Microsoft ‘s Internet Information Server (IIS) และ Netscape Enterprise Server ของ,, ใบรับรอง X.509 สนับสนุน The X.509 certificate contains a serial number, a subject, an issuer, a validity period, a public key, and the CA’s signature. ใบรับรอง X.509 มีหมายเลขเรื่องเป็นผู้ออกให้วันใช้เป็นคีย์สาธารณะและ CA ของลายเซ็น

The serial number specifies the unique number of the certificate. หมายเลขระบุหมายเลขเฉพาะของใบรับรอง The subject is the X.500 distinguished name (DN) of the individual or system that holds the certificate. เรื่องมีใบรับรองเด่น X.500 ชื่อ (DN) ของบุคคลหรือระบบที่ถือ The DN includes the common name (CN-John Smith), an optional organization unit (OU-Sales), the organization (O-Acme), and the country (C-US). The issuer is the CA’s X.500 DN. DN ประกอบด้วยชื่อสามัญ (CN – John Smith) องค์กรหน่วยเลือก (OU Sales), องค์กร (O – Acme) และประเทศ (C – US) . ผู้ออกเป็น CA ของ X.500 DN The validity period is the certificate’s issue and expiration dates. ระยะเวลาที่กำหนดจะออกใบรับรองของและวันหมดอายุ The certificate includes the subject’s public key, but not the corresponding private key. ใบรับรองมีคีย์สาธารณะเรื่อง แต่ไม่สำคัญเอกชนที่เกี่ยวข้อง The CA signs the certificate through a public key algorithm and a hashing algorithm. อาการ CA ใบรับรองผ่านคีย์ algorithm สาธารณะและ hashing algorithm The most common public key algorithm is RSA; the most common hashing algorithm is RSA Data Security’s Message Digest-5 (MD-5). ส่วนใหญ่วิธีกุญแจสาธารณะ RSA; hashing algorithm พบมากที่สุดคือ RSA Data Security ของ Message Digest 5 (5 MD -) WebCA uses a 1024-bit RSA key for signing, and its default hashing algorithm is MD-5. WebCA ใช้คีย์ bit RSA – 1024 เพื่อลงนามและเริ่มต้นของ hashing algorithm เป็น MD – 5

Version 3 of X.509 has an important new feature: flexible extensions that include additional information in the certificate. รุ่นที่ 3 ของ X.509 มีคุณสมบัติใหม่ที่สำคัญขยายความยืดหยุ่นที่มีข้อมูลเพิ่มเติมในใบรับรอง The X.509 certificate includes standard extensions such as a private key usage period that lets you specify the expiration date of the signing private key. ใบรับรอง X.509 มีนามสกุลมาตรฐานเช่นระยะเวลาการใช้คีย์ส่วนตัวที่ช่วยให้สามารถระบุวันหมดอายุของการลงนามภาคเอกชนที่สำคัญ You can also define nonstandard extensions for your business. นอกจากนี้ยังสามารถกำหนดเป็นมาตรฐานสำหรับการขยายธุรกิจ For example, you can use a birthday extension in a Web browser certificate to prohibit users younger than a specific age from accessing certain contents on a Web server. ตัวอย่างเช่นสามารถใช้นามสกุลวันเกิดในใบรับรองเว็บเบราเซอร์ที่ห้ามผู้มีอายุน้อยกว่าอายุที่ต้องการเข้าถึงเนื้อหาบางอย่างบนเว็บเซิร์ฟเวอร์ WebCA supports this new X.509 feature. WebCA สนับสนุน X.509 คุณสมบัติ ใหม่นี้

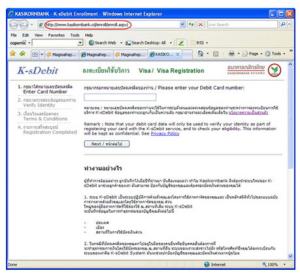

หนังสือรับรอง WEB

Web security requires three kinds of X.509 certificates: a CA certificate, a browser certificate, and a server certificate. Web ความปลอดภัยต้องมีสามชนิด X.509 ใบรับรอง : ใบรับรอง CA, ใบเบราว์เซอร์และใบรับรองเซิร์ฟเวอร์ WebCA automatically generates the CA certificate on the server, and the CA issues browser and server certificates. WebCA โดยอัตโนมัติใบรับรอง CA บนเซิร์ฟเวอร์และ CA browser ปัญหาและใบรับรองเซิร์ฟเวอร์ The CA can issue browser and server certificates either automatically (eg, to all employees of a company) or in response to a client’s application (eg, to certain bank customers). CA สามารถออกเบราว์เซอร์และใบรับรองเซิร์ฟเวอร์ทั้งอัตโนมัติ (เช่นพนักงานทั้งหมดของ บริษัท ) หรือตอบสนองต่อโปรแกรมลูกค้า (เช่นลูกค้าธนาคารบาง)

The CA certificate identifies a specific CA and contains its public key. ใบรับรอง CA CA ระบุเฉพาะเจาะจงและมีของคีย์สาธารณะ Browser certificates identify the users who use that browser and contain the users’ public key. ใบรับรอง Browser ระบุผู้ใช้ที่ใช้ที่เบราว์เซอร์และมีผู้ใช้คีย์สาธารณะ To view your browser certificates in Internet Explorer (IE) 3.x, go to View , Options , Security and click Sites . This procedure lets you view preinstalled public CA certificates (eg, from AT&T, GTE, and VeriSign). เพื่อดูใบรับรองในเบราว์เซอร์ Internet Explorer (IE) 3.x ไปดูตัวเลือก Security และคลิก Sites ขั้นตอนนี้จะช่วยให้สามารถดูติดตั้งใบรับรอง CA สาธารณะ (เช่นจาก AT & T, GTE และ VeriSign) If you click Personal on the Security tab , you can view the certificates that you can use to identify yourself to other servers. หากคลิกส่วนบุคคลบนแท็บ Security จะสามารถดูใบรับรองที่สามารถใช้เพื่อระบุตัวเองไปยังเซิร์ฟเวอร์อื่นๆ If you have not received a browser certificate, this list will be empty. หากยังไม่ได้รับใบรับรองเบราว์เซอร์รายการนี้จะว่างเปล่า The server certificate identifies the Web server and contains the server’s public key. ใบรับรองเซิร์ฟเวอร์ระบุและมีเว็บเซิร์ฟเวอร์ของเซิร์ฟเวอร์คีย์สาธารณะ

8. ISSUING WEB CERTIการออกหนังสือรับรอง WEB

SSL works well for Web security.SSL ทำงานได้ดีสำหรับการรักษาความปลอดภัยเว็บ As a Web CA, however, you must issue Web certificates to your Web servers and browsers before they can use SSL. เป็น Web CA แต่ต้องออกใบรับรองเว็บไปยังเซิร์ฟเวอร์ของตัวเองและเว็บเบราว์เซอร์ก่อนที่จะใช้ SSL WebCA lets you issue browser certificates to IE 3.x and Netscape Navigator 3.x, and server certificates for IIS 3.0 and Enterprise Server 2.0. WebCA ช่วยให้สามารถออกใบรับรองเบราว์เซอร์ที่ IE 3.x และ Netscape Navigator 3.x, และใบรับรองเซิร์ฟเวอร์สำหรับ IIS 3.0 และ 2.0 Enterprise Server WebCA provides a client interface and an administrator interface for issuing certificates; you can access both interfaces from the Microsoft and Netscape browsers. WebCA ให้ interface interface client และดูแลระบบการออกใบรับรอง ซึ่งจะสามารถเข้าถึงการเชื่อมต่อทั้งจาก Microsoft และ Netscape เบราว์เซอร์

Before you issue browser certificates, you must distribute your CA certificate to the browsers. ก่อนที่จะออกใบรับรองเบราเซอร์ที่ต้องกระจายใบรับรอง CA เบราว์เซอร์ของตัวเอง An easy way to distribute the certificate is to let clients connect their browsers to the WebCA’s client interface and retrieve the CA certificate. วิธีง่ายๆในการจำหน่ายบัตรจะให้ลูกค้าเชื่อมต่อเบราว์เซอร์เพื่อที่ลูกค้าติดต่อ WebCA และเรียกใบรับรอง CA WebCA stores the CA certificate in cacert.der , a certificate file in the webca\mgrent\queue directory. ร้าน WebCA ใบรับรอง CA ใน cacert.der แฟ้มใบรับรองใน webca \ mgrent \ directory คิว You can copy this file to a floppy and distribute it to your clients. สามารถคัดลอกแฟ้มนี้ไปยังฟล็อปปี้ดิสก์และแจกจ่ายให้กับลูกค้าของคุณ Opening the CA certificate file in a browser imports the CA certificate into the browser. เปิดแฟ้มใบรับรอง CA ในเบราว์เซอร์นำเข้าใบรับรอง CA ในเบราว์เซอร์

WebCA provides two methods for issuing a browser certificate: the generated-secret method and the existing-secret method, a client doesn’t submit any secret information to you when the client requests a certificate. Creating a certificate generates an authorization code and a reference number. WebCA มีสองวิธีการออกใบรับรองเบราว์เซอร์ วิธีสร้างและวิธีที่มีอยู่แล้วลูกค้าไม่ได้ส่งข้อมูลลับให้คุณเมื่อถูกลูกค้าประกาศนียบัตร การสร้างใบรับรองสร้างรหัสอนุมัติและการอ้างอิง หมายเลข You must send this generated-secret information to the client through a secured method. คุณต้องส่งข้อมูลลับนี้สร้างขึ้นเพื่อลูกค้าด้วยวิธีที่ปลอดภัย Clients can retrieve the certificate to their browsers by using the authentication code and reference number. ลูกค้าสามารถเรียกดูใบรับรองในเบราว์เซอร์โดยใช้รหัสรับรองความถูกต้องและหมายเลขอ้างอิง

In the existing-secret method, the client must provide some secret information, such as a PIN or employee number, as part of an application for a browser certificate. ในวิธีที่มีอยู่ลับของลูกค้านั้นจะต้องให้ข้อมูลลับบางอย่างเช่น PIN หรือจำนวนพนักงานเป็นส่วนหนึ่งของใบสมัครสำหรับเบราว์เซอร์

You apply for a server certificate in a different way. คุณใช้ใบรับรองเซิร์ฟเวอร์ในลักษณะที่แตกต่างกัน A Web server administrator must create a key request file with a key generation utility (eg, Key Manager in IIS) in the Web server. ผู้ดูแลเว็บเซิร์ฟเวอร์จะต้องสร้างการร้องขอไฟล์สำคัญกับการสร้างสาธารณูปโภคสำคัญ (เช่น Key Manager ใน IIS) ในเว็บเซิร์ฟเวอร์ The file contains the server X.500’s DN, the administrator’s e-mail address, and the server’s public key. ไฟล์ที่มี X.500 เซิร์ฟเวอร์’s DN, ของผู้ดูแลระบบ e – mail address และของเซิร์ฟเวอร์คีย์สาธารณะ

Web Services

คือ บริการที่เป็นระบบซอฟต์แวร์ที่ออกแบบมาเพื่อสนับสนุนการทำงานระหว่างคอมพิวเตอร์กับคอมพิวเตอร์ผ่านระบบเครือข่าย โดยภาษาที่ใช้ในการติดต่อสื่อสารระหว่างคอมพิวเตอร์ คือภาษา XML ทำให้สามารถเรียกใช้ component ใดๆ ก็ได้ในระบบ ที่จะถูกเรียกใช้งานจากแอพลิเคชันอื่นๆ ในรูปแบบ RPC หรือระบบสั่งงานระยะไกล Web Service มีมาตรฐานต่างๆ ที่เกี่ยวข้องดังนี้

SOAP เป็น protocol ที่ใช้เรียก component ต่าง ๆ ใน platform ใด ๆ ก็ได้

UDDI ถูกสร้างขึ้นมาเป็นมาตรฐานในการค้นหาบริการ Web Services UDDI เหมือน Directory ที่รวบรวม Web Services ที่คอยให้บริการ

WSDL เป็นภาษาที่ใช้อธิบายคุณลักษณะของ web service และวิธีการติดต่อกับ web service นั้น ๆ โดยใช้ไวยากรณ์ของภาษา XML

ความปลอดภัยของ Web Services มีดังนี้

1. Maintaining security while routing between multiple การป้องกันความปลอดภัยต้องป้องกันทุกๆ Layer เพราะผู้โจมตีอาจเลือก Layer ที่สามารถโจมตีได้ง่าย หรือมีจุดอ่อน

2. Unauthorized Access ต้องจำกัดผู้ใช้งาน จำนวนผู้ใช้ และการเข้าถึงข้อมูล คือกำหนดสิทธิ์ใช้งาน

3. Parameter Manipulation/Malicious Input มีการส่ง Parmaeter หรือ Input ที่เป็นอันตรายจากผู้ไม่ประสงค์ดี เช่น SQL Injection เป็นต้น

4. Network eavesdropping and message replay ถ้าข้อมูลไม่ถูก Encryption ไว้ อาจถูกผู้ไม่ประสงค์ดีดักจับข้อมูลได้ง่าย ทำให้ข้อมูลไม่เป็นความลับ

5. Denial of Services (DoS) ผู้โจมตีส่งคำสั่งจำนวนมากๆ (Message Bomb) ให้ Web Services ทำให้เกิดความเสียหาย

6. Bypassing of Firewalls ผู้โจมตีพยายามโจมตีผ่าน port ที่ firewall เปิด คือ พยายามโจมตีผ่าน Port 80 เป็นต้น

7. Immaturity of the platform Web Serives มีการใช้ plateform ที่ต่างกัน ทำให้เกิดการโจมตีโดยง่าย

WS Security Framework

1. SOAP Foundation

- XML Signature เป็นการนำลายเซ็นต์ดิจิตอลมาใช้ใน XML เพื่อเป็นการป้องกันไม่ให้เห็นข้อมูลที่อยู่ภายใน XML

- XML Encryption เป็นการเข้ารหัส SOAP Message เพื่อทำให้ message ที่ส่งมีความปลอดภัยจากผู้ไม่ประสงค์ดี

2. WS-Security

- XKMS (XML Key Management Spec) มีการใช้ Digital Signature ร่วมกับ XML และ PKI โดยที่ XKMS จะสร้างรหัสขึ้นมาคู่หนึ่งและทำการลงทะเบียนเพื่อใช้ในการเข้ารหัสข้อมูล

- SAML (Security Assertions Markup Language) เป็นภาษาสำหรับการป้องกันความปลอดภัย โดยการกำหนด XML เพื่อใช้ในการพิสูจน์ตัวตัน และกำหนดสิทธิการเข้าถึงข้อมูล

3. Security Extensions

- WS-Policy เป็นการกำหนดนโยบายต่าง ๆ ด้าน Security ของ Web Services

- WS-Trust เป็นการใช้ Security ที่มีรูปแบบและมาตรฐานที่แน่นอน ตัวอย่างเช่น PKI, PGP เพื่อสร้างความมั่นใจในความปลอดภัยของข้อมูล

- WS-Privacy แต่ะละ Web Services สามารถกำหนดนโยบายส่วนตัวขึ้นมาเอง เพื่อให้ผู้ใช้บริการ Web Services ปฏิบัติตาม

- WS-Secure Conversation คือ ทำการกำหนดรูปแบบในการสร้าง และ Share Security เพื่อให้สามารถแลกเปลี่ยนกันได้

- WS-Federation แต่ละ Web Service ใช้ Technology Security ที่ต่างกัน เมื่อ Web Services ต้องการแลกเปลี่ยนข้อมูลกัน จะต้องทำให้ 2 Technology เข้ากันได้

- WS-Authorization เป็นการบริหารจัดการกฎในการเข้าถึง เพื่อรักษาความปลอดภัย

Digital certificates are important for secสรุป

ใบรับรองดิจิตอลที่มีความสำคัญสำหรับการรักษาความปลอดภัยการสื่อสารบน Web CA software, such as Entrust/WebCA, lets you be your company’s Web CA and establish a trusted domain within your company and business. ซอฟต์แวร์ CA เช่นฝาก / WebCA ช่วยให้คุณเป็นเจ้าของ บริษัท Web CA และสร้างโดเมนที่น่าเชื่อถือได้ในธุรกิจของบริษัท และ This trusted domain is isolated from other domains, similar to a LAN on an isolated island 10 years ago.เชื่อถือได้โดเมนเป็นที่ได้แยกจากโดเมนอื่น ๆ คล้ายกับ LAN เมื่อ10 ปีที่แล้ว CAs must have a mutual trust relationship before their users can exchange information across trust domains. CAS จะต้องมีความไว้วางใจซึ่งกันและกันก่อนที่ผู้ใช้สามารถแลกเปลี่ยนข้อมูลข้ามโดเมนไว้วางใจ As more businesses move to the Internet, corporations and organizations will develop trust based on their business relationships. เป็นธุรกิจมากขึ้นไปอินเทอร์เน็ต, บริษัท และองค์กรจะพัฒนาความไว้วางใจตามความสัมพันธ์ทางธุรกิจ

แหล่งที่มา

WEB SECURITY. [ออนไลน์]. เข้าถึงได้จาก :

http://publiespe.espe.edu.ec/articulos/sistemas/seguridadweb/seguridadweb.htm.

(วันที่สืบค้นข้อมูล 23 สิงหาคม 2553).

Web Services Security. [ออนไลน์]. เข้าถึงได้จาก

: http://catadmin.cattelecom.com/km/blog/tewwss/category/uncategorized/web-services-security-ws-

security/. (วันที่สืบค้นข้อมูล 23 สิงหาคม 2553).

Filed under: ไม่มีหมวดหมู่ | Leave a comment »